Según confirmaron diferentes expertos, el sitio de datos de Seguridad Social del Gobierno presentaba serias fallas de seguridad y desactualización

A través de redes sociales, diversos expertos en informática y seguridad expusieron algunas graves fallas del sitio de Procrear que permitió acceder a los datos de CUIT y a la contraseña de trámite de todos los usuarios a través de una base datos recopilada por Anses. Al parecer, el sitio web de Procrear presentaba varias vulnerabilidades serias que permitían a cualquiera hacer pedidos de información a la base de datos de Renaper sin ningún tipo de control.

El programador Javier Smaldone, conocido por su militancia respecto a las vulnerabilidades del sistema de voto electrónico, fue quien “destapó la olla” en redes sociales. Smaldone confirmó que “la vulnerabilidad ya era conocida por varias personas, a mí me llegó por un tercero que lo escucho de dos más. Si lo hubiera encontrado yo, lo reportaba pero el problema persiste hace al menos 5 meses desde que se montó el sitio”.

Según se pudo reconstruir, la puerta de entrada fue el sitio del plan Procrear. Por un problema de desactualización de sistema y prácticamente nulas medidas de seguridad, al modificar levemente la URL del sitio, se podían hacer pedidos de información a la base de datos. Este proceso es fácilmente automatizable por lo que no es de extrañar que ciberdelincuentes hayan “dumpeado” (descargado) todo lo que pudieran del sitio.

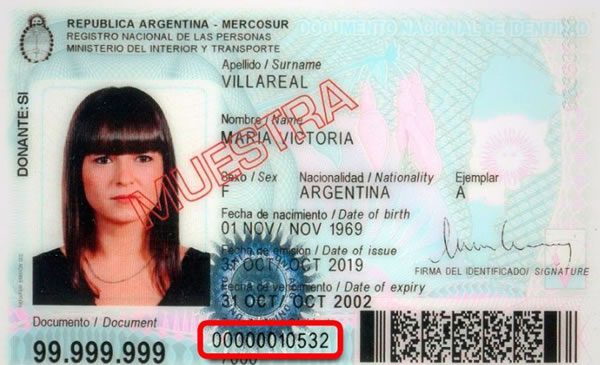

Si bien es cierto que muchos de estos datos se pueden encontrar, también, haciendo busquedas por internet hay dos diferenciales que hacen que el abuso de esta vulnerabilidad pueda tener consecunecias graves. “Hay un dato extra que es el número de trámite de DNI. Quién lo desarollo lo uso como clave para los trámites de Anses. Es como si fuese el código de seguridad de una tarjeta de crédito. Se usa para, por ejemplo, los trámites a distancia”, explicó Smaldone.

“Con ese dato se pueden ver los trabajos, aportes y los sueldos de cualquier persona en los últimos años”, ejemplifica el informático.

Por otro lado, si bien los datos se pueden “googlear” no es lo mismo que tener acceso a base de datos actualizada y en un formato fácil de manejar. Esto permite que a los fines prácticos sea mucho más peligroso y utilizable para realizar delitos.

Desde lo técnico, la explicación radica en que el servicio del Gobierno usaba un Web Service para poder facilitar las operaciones de esos datos (como, por ejemplo, poder armar una aplicación que permita consultar en tiempo real y de manera actualizada). Posiblemente, a través de un proceso de ingeniería reversa se encontró que alguna aplicación o servicio rediría al sitio en cuestión. Luego, fue sólo cuestión de para ver cómo respondía ante una demanda de información. Posiblemente, la manera de hacerlo sea aprovechando “bugs” y problemas en versiones desactualizadas del software.

Un detalle que ayuda a entender la magnitud del descuido: el sitio no incorporó la medida más básica de seguridad; el Captcha (un proceso que no puede saltearse usando automatización).

En particular, el servidor del sitio estaba montado bajo el sistema operativo Ubuntu en versión 12.04; una versión que desde hace 2 años no recibía actualizaciones de seguridad.

Según parece, luego de la exposición en redes sociales el día viernes, ya no es posible acceder a los datos al modificar la URL del sitio.